Eksperci do spraw bezpieczeństwa przedstawili w tym tygodniu swoje ustalenia dotyczące nietypowego ataku. Dzięki dość niespodziewanej metodzie hakerom udało się na przestrzeni ostatnich czterech lat włamać do nawet kilku tysięcy smartfonów Apple iPhone. Wiele z nich należało do pracowników rosyjskiej firmy Kaspersky, zajmującej się – o ironio – cyberbezpieczeństwem. Hakowanie rozpoczynało się od wysłania na iPhone’a pliku PDF, którego odbiorca nigdy nie widział…

PDF, iPhone i nietypowa luka

Niezidentyfikowana grupa hakerów skorzystała z iście bezprecedensowej metody hakowania iPhone’ów. Napastnicy wykorzystali lukę w zabezpieczeniach nieudokumentowanej funkcji sprzętowej, o której wiedziało niewiele osób spoza firmy Apple i dostawców chipów, takich jak ARM Holdings. Poziom zaawansowania działań wskazuje na to, że napastnicy musieli być ekspertami w swojej dziedzinie. Być może działali na polecenie rządów?

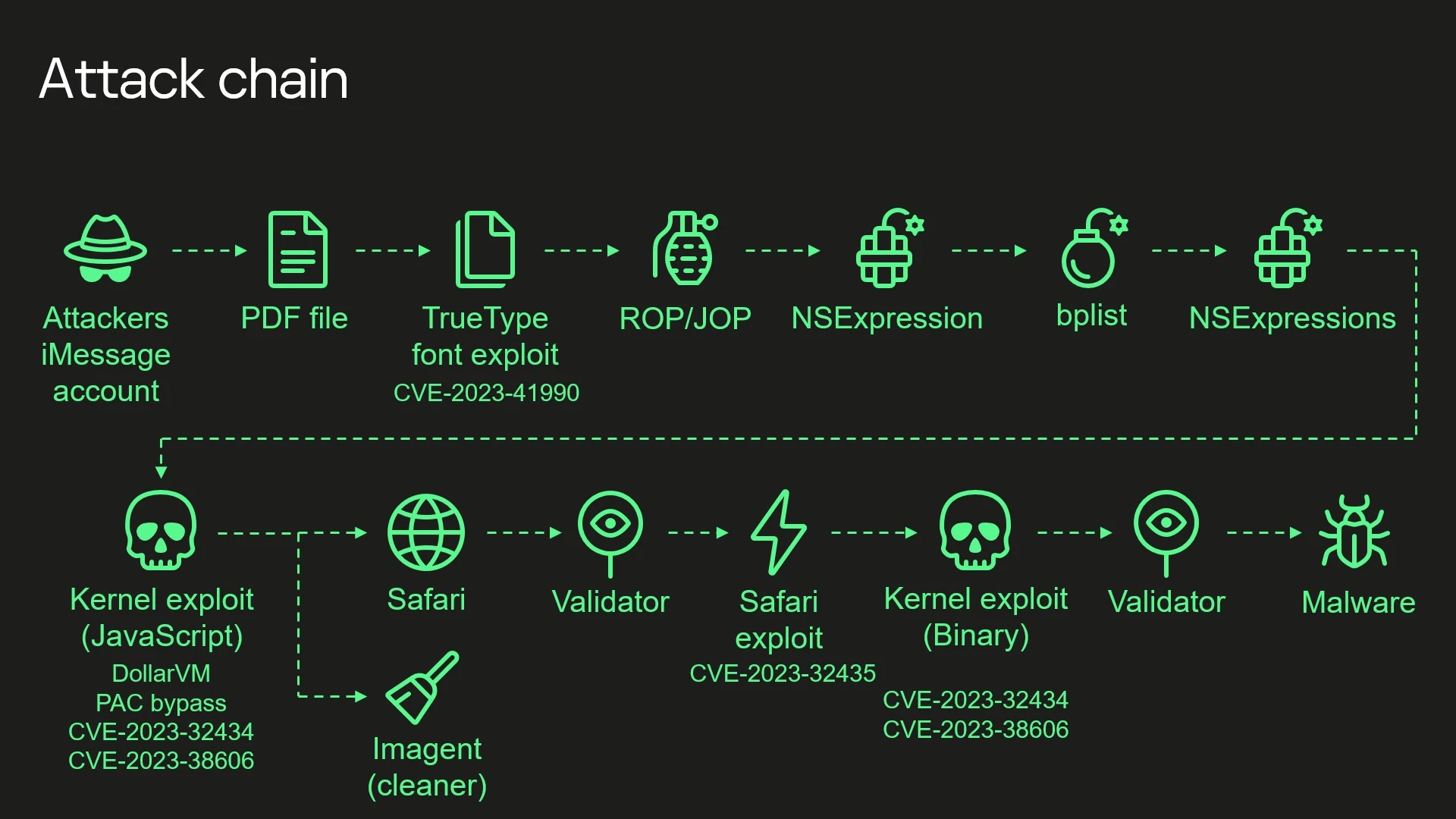

Badacze Kaspersky’ego od pół roku monitorowali atak na smartfony pracowników firmy. Jego przebieg jest… egzotyczny. Do tej pory, aby zainfekować swój sprzęt trzeba było otwierać odebrany plik. W tym wypadku cyberprzestępcy musieli tylko wysłać PDF poprzez iMessage. Całą robotę odwalał samoczynnie telefon ofiary, otwierający plik w tle, celem przygotowania jego podglądu. Zabezpieczenia smartfonów iPhone nie wykrywały tego, że PDF zawierał zainfekowany font. Kod renderujący font był podatny za atak i to właśnie za jego pośrednictwem można było wykonać złośliwy kod. To jeszcze nie koniec. Łańcuch ataku jest długi i dość skomplikowany.

Dzięki wykonaniu kodu hakerzy uzyskali możliwość dyskretnego uruchomienia przeglądarki Safari i przekierowania jej na odpowiednią stronę. To w ten sposób dochodziło do finalnego zainfekowania smartfona malware. Samo wysłanie PDF na smartfon iPhone nie skutkowało zatem niczym groźnym, ale otwierało drogę do dalszego działania.

Jak to się stało, że użytkownik o niczym nie wiedział, pomimo że hakerzy wysyłali wiadomości iMessage? To bardzo proste: zacierali oni błyskawicznie ślady, kasując wysłane wiadomości. Zdradziło ich jednak to, że pozostawili po sobie ślady w pliku datausage.sqlite.

Apple zareagowało błyskawicznie

Apple załatało już wszystkie umożliwiające atak luki, którym przypisano oznaczenia:

- CVE-2023-32434

- CVE-2023-32435

- CVE-2023-38606

- CVE-2023-41990

Krytyczne luki zero day występowały nie tylko w smartfonach iPhone, ale też komputerach Mac, iPodach, iPadach, Apple TV i zegarkach Apple Watch. Prawdopodobnie są one pozostałością po funkcji pozwalającej na debugowanie urządzeń. Apple załatało wszystkie te platformy i odmówiło komentarza w tej sprawie.

Źródło: Securelist by Kaspersky, Sekurak