Grupa Lazarus wykorzystuje GitHub i Windows Update do ataków

Grupa Lazarus to północnokoreańska komórka znana równeż pod nazwą APT 38. Kierowana przez główną agencję wywiadowczą KRLD, Generalne Biuro Rozpoznania, była zaangażowana między innymi w głośne cyberataki wymierzone w Sony Pictures i WannaCry. Teraz dowiedzieliśmy się o nowych sposobach jej działania.

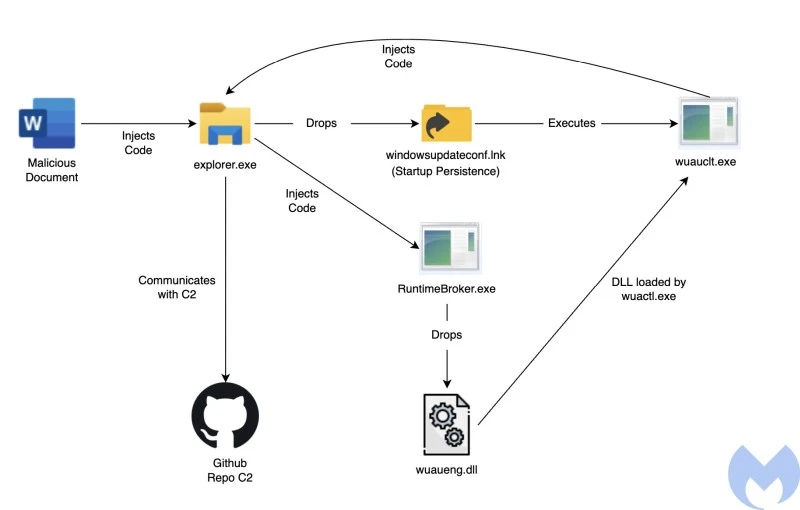

Finansowana przez państwo grupa przestępcza została przyłapana na wykorzystywaniu usługi Windows Update do dostarczania złośliwego oprogramowania, przy wykorzystaniu GitHub jako głównego serwera (C2). Ataki były wymierzone w organizacje, a także konkretne osoby fizyczne w sektorach obrony, lotnictwa i cywilnych kontraktów rządowych.

W atakach typu spear phishing wykorzystano dwa dokumenty MS Word z osadzonymi makrami (Lockheed_Martin_JobOpportunities.docx i Salary_Lockheed_Martin_job_opportunities_confidential.doc), które zostały zaprojektowane tak, aby wyglądały się jak oficjalna dokumentacja towarzysząca ofertom pracy w Lockheed Martin. Gdy makra zostaną wykonane przez niczego niepodejrzewającego użytkownika, pakiet złośliwego oprogramowania wykonuje serię instalacji w docelowym systemie, aby zapewnić trwałość i nieusuwalność malware na etapie uruchamiania komputera.

This could be related to #Lazarus #APT

– Contains macro (Frame1_Layout)

– Drops a lnk file in startup directory (WindowsUpdateConf.lnk)

– Creates a hidden Windows/System32 directory and drops wuaueng.dll (Though the dll looks benign)

– The lnk uses wuauclt.exe for execution pic.twitter.com/KmOz9m5gEr— Jazi (@h2jazi) January 18, 2022

Eksperci ds. bezpieczeństwa w Malwarebytes przypisali atak Lazarusowi na podstawie podobieństw do wcześniejszych ataków północnokoreańskiej organizacji, takich jak:

- Dobrze zaprojektowane dokumenty dotyczące ofert pracy dla wykonawców usług obronnych, takich jak Lockheed Martin, Northrop Grumman i Boeing

- Konkretne targetowanie do osób poszukujących pracy w sektorach obronnym i lotniczym

- Podobieństwa w metadanych, które łączą kampanię spear phishingową z podobnymi kampaniami z przeszłości

Amerykański rząd oferuje nagrody w wysokości do 5 milionów dolarów (ok. 20 milionów złotych) za wykrywanie podobnych ataków.

Źródło: Malwarebytes