WordPress coraz mniej bezpieczny

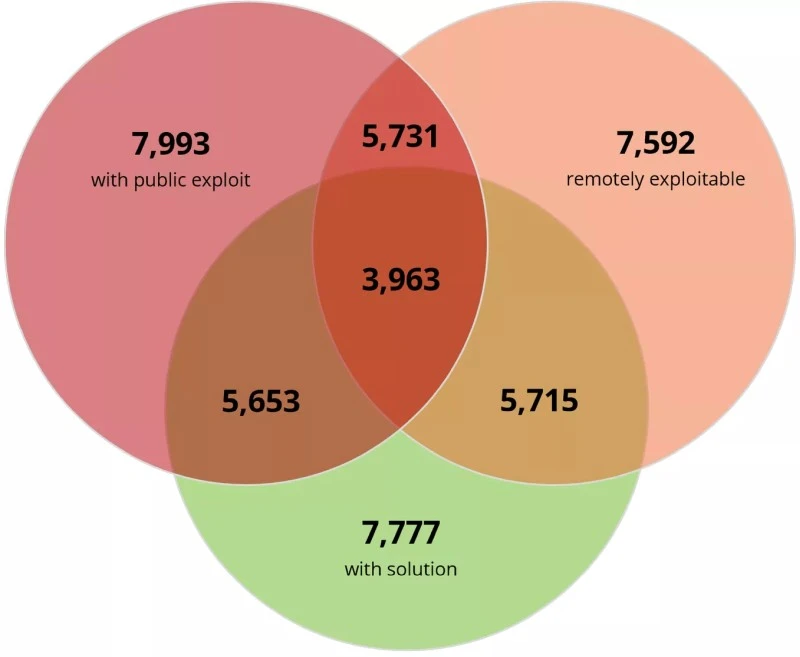

W 2021 roku nastąpił gwałtowny przyrost luk w zabezpieczeniach wtyczek do WordPressa. Zajmująca się cyberbezpieczeństwem firma Risk Based Security podaje, że zgłoszono łącznie 10 359 luk w zabezpieczeniach wtyczek WordPress firm trzecich, z czego 2240 zostało ujawnionych w 2021 roku. To 142-procentowy wzrost w porównaniu z 2020 roku. Jeszcze większym problemem jest to, że 77% wszystkich znanych luk w zabezpieczeniach wtyczek – czyli aż 7993 z nich – ma znane publiczne exploity.

RBS podaje, iż 7592 luk w zabezpieczeniach wtyczek WordPressa można wykorzystać zdalnie, podczas gdy 4797 ma publiczny exploit, ale nie ma identyfikatora związanego z nim identyfikatora CVE. W przypadku organizacji, które polegają wyłącznie na CVE w celu ustalenia priorytetów w zakresie ograniczania ryzyka, to drugie oznacza, że ponad 60% luk z publicznym exploitem nie będzie przez nich dostrzeżona.

Firma zauważa, że wiele organizacji kategoryzuje podatności z oceną ważności CVSS poniżej 7,0 jako nie o wysokim priorytecie, a zatem nie zajmuje się nimi od razu. To problem, biorąc pod uwagę, że średni wynik CVSS dla wszystkich luk w zabezpieczeniach wtyczki WordPress wynosi 5,5.

Cyberprzestępcy najchętniej wykorzystują luki nie o wysokim stopniu ważności, ale raczej takie, które można łatwo wykorzystać. Biorąc powyższe dane i obserwacje, być może rozsądnie byłoby, gdyby niektóre organizacje ponownie rozważyły swoje protokoły dotyczące zarządzania zagrożeniami?

Źródło: Riskbasedsecurity via TechSpot