Android.BankBot.34.origin przedostaje się na urządzenie z Androidem wyłącznie po ręcznej instalacji. Jest on jednak dystrybuowany pod postacią aktualizacji systemu i zawiera ikonkę jednego z popularnych programów. Specjaliści informują, że złośliwy kod może naśladować dowolną aplikację – zależy to wyłącznie od kreatywności cyberprzestępców.

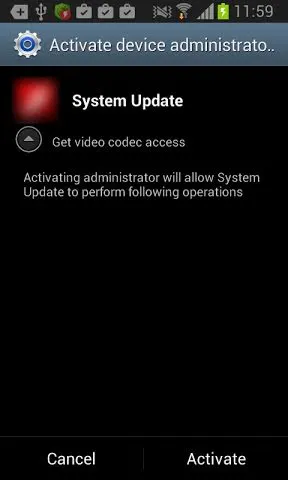

Po uruchomieniu złośliwy kod prosi użytkownika o przyznanie uprawnień administracyjnych. Następnie trojan rozpoczyna swoją działalność.

Trojan prosi nas o uprawnienia administracyjne

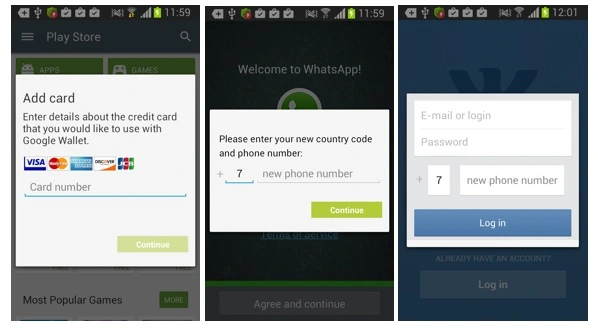

Wirus działa w systemie, celując w interesujące go aplikacje. Jeżeli użytkownik takową uruchomi, pojawi się okienko phishingowe proszące o wprowadzenie poufnych danych. W tym też momencie nieuważni użytkownicy mogą przekazać swoje dane logowania do kont bankowych sądząc, że to najzwyklejsza w świecie weryfikacja. Trojan wykorzystuje także inne aplikacje mobilne: Google Play, Google Play Music, Gmail, WhatsApp, Viber, Instagram, Skype, Facebook, Twitter. Przejęte od użytkownika dane są przesyłane na serwer.

Okienko phishingowe w popularnych aplikacjach

Trojan może również działać w inny sposób, słuchając poleceń wysłanych przez serwer. W takim przypadku cyberprzestępcy mogą przechwytywać przychodzące i wychodzące wiadomości SMS, wysyłać zapytania USSD, wpisywać numery telefonów na czarną listę, przesyłać informacje o zainstalowanych aplikacjach, wysyłać wiadomości SMS, przekazywać ID na zdalny serwer itp.

Dzięki możliwości przechwytywania SMS-ów i wysyłania komend hakerzy mogą kontrolować mobilne aplikacje bankowe i wykradać pieniądze. Z tego też względu opisywany tu wirus jest niezwykle niebezpieczny i może narazić użytkowników na ogromne straty.

Aby uniknąć infekcji, należy powstrzymać się od instalowania aplikacji z podejrzanych źródeł. Ponadto podczas instalacji należy zwracać szczególną uwagę na przyznawane uprawnienia. Android.BankBot.34.origin został już ponadto dodany do bazy wirusów Dr.Web. Osoby korzystające z tego produktu są zatem bezpieczne.

Źródło: Doctor Web