Koprocesor Secure Enclave to jedno z najważniejszych zabezpieczeń w smartfonach, komputerach, tabletach i zegarkach Apple. Układ ten odpowiada za szyfrowanie, a co za tym idzie także ochronę danych, przechowywanych na wyżej wymienionych urządzeniach. Przechowywane w nim są klucze szyfrujące dane haseł, identyfikacji biometrycznej i karty kredytowe. To między innymi dzięki niemu służby różnych państw mają poważny problem z odblokowywaniem smartfonów przestępców. Wkrótce może się to zmienić z racji wykrytej właśnie luki.

Jak dokładnie działa Apple Secure Enclave?

Oddajmy w tej sprawie głos firmie Apple:

„Secure Enclave to bezpieczny koprocesor zawierający sprzętowy menedżer kluczy, który jest odizolowany od głównego procesora w celu zapewnienia dodatkowej warstwy zabezpieczeń. Secure Enclave to funkcja sprzętowa, w którą wyposażone są określone modele iPhone’a, iPada, Maca, Apple TV, Apple Watch oraz HomePoda:

- iPhone 5s (lub nowszy)

- iPad Air (lub nowszy)

- Komputery Mac wyposażone w układ T1 lub w układ zabezpieczający Apple T2

- Apple TV 4. generacji (lub nowszy)

- Apple Watch Series 1 (lub nowszy)

- HomePod

Dane kluczy są szyfrowane przez układ SoC Secure Enclave, który zawiera również generator liczb losowych.

Secure Enclave zachowuje integralność operacji kryptograficznych nawet w przypadku naruszenia jądra systemu na urządzeniu. Komunikacja między koprocesorem Secure Enclave a procesorem aplikacyjnym jest ściśle kontrolowana przez odizolowanie jej do skrzynki obsługiwanej przy użyciu przerwań oraz współdzielonych buforów pamięci.”

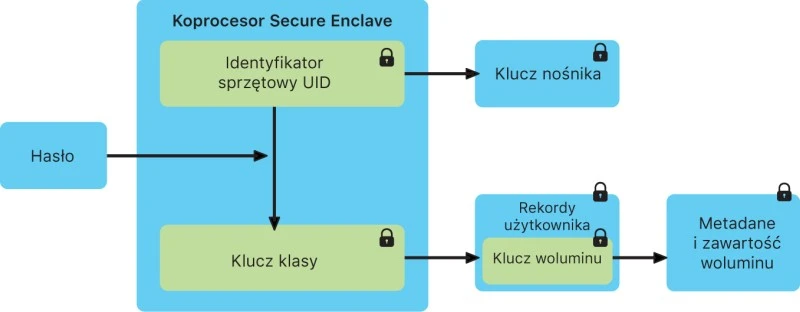

Schemat działania systemu Apple Secure Enclave. | Źródło: Apple

Nieusuwalny bug w procesorze Secure Enclave

Chińczykom z Team Pangu udało im się znaleźć nieusuwalną lukę w chipie SEP (Secure Enclave Processor) na iPhonie. Poinformował o tym Jin Wook Kim, członek zespółu CERT z Korei Południowej i Japonii. Za sprawą luki da się złamać szyfrowanie prywatnych kluczy bezpieczeństwa, unikalnych dla każdego ze sprzętów. Co ważne: podatność da się wykorzystać jedynie lokalnie, co oznacza, że cyberprzestępcy nie wykorzystają jej do ataku zdalnego. Mimo tego, sprawę trudno jest zbagatelizować.

Wykryty błąd stanowi doskonałą wiadomość dla wszelkiej maści organów ścigania, które dzięki niej, przynajmniej w teorii, będą mogły uzyskać łatwiejszy dostęp do urządzeń osób zatrzymanych.

The Team Pangu has found an “unpatchable” vulnerability on the Secure Enclave Processor (SEP) chip in iPhones. https://t.co/9oJYu3k8M4

— Jin Wook Kim (@wugeej) July 29, 2020

Tweet jest dość lakoniczny, a hakerzy nie podali szczegółowych informacji dotyczących tego jak można wykorzystać lukę. Wiemy jednak, że jest ona związana z procesorami A7, A8, A9, A10 i A11 Bionic. W związku z powyższym, bezpieczne są wszystkie urządzenia z procesorem A12 i nowszym, takie jak iPhone XS i iPhone 11.

Jestem niezmiernie ciekawy jak zareaguje Apple na powyższe doniesienia. Do tej pory firma nie wygłosiła komentarza na ten temat.

Źródło: Twitter, Apple