Cóż to takiego? Jest to zestaw poleceń, które rozumie każdy modem, można nimi wydawać polecenia służące do dzwonienia czy konfiguracji modemu. Starsi użytkownicy pewnie pamiętają czasy modemów, które służyły do łączenia się z internetem w domowym zaciszu, podobne rozwiązania ale oczywiście w miniaturowym wydaniu znajdziemy w dzisiejszych smartfonach.

Standardowy zestaw komend AT powinien być obsługiwany przez wszystkie modemy dostępne na rynku. Co ciekawe, niektórzy producenci poszli o krok dalej i zaczęli operować własnym „ukrytymi komendami”. To właśnie je wzięto pod lupę.

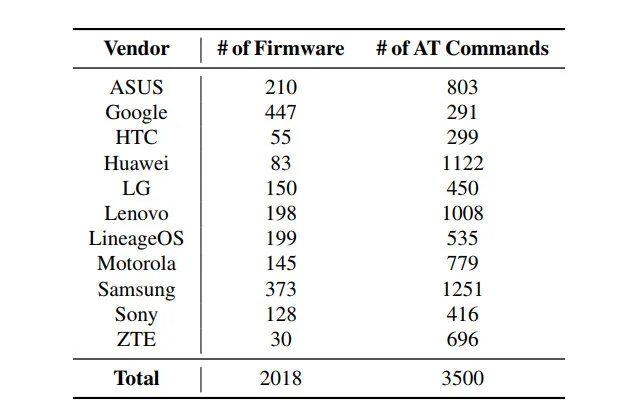

Aby sprawdzić podatność urządzeń na ukryte komendy przeanalizowane firmware Androida wielu producentów, w tym: ASUS, Google, HTC, Huawei, Lenovo, LG, LineageOS, Motorola, Samsung, Sony i ZTE. Analiza wykazała, że na urządzeniach wymienionych marek istnieje aż 3500 różnych wariantów komend AT.

Źródło: USENIX

Co nam grozi?

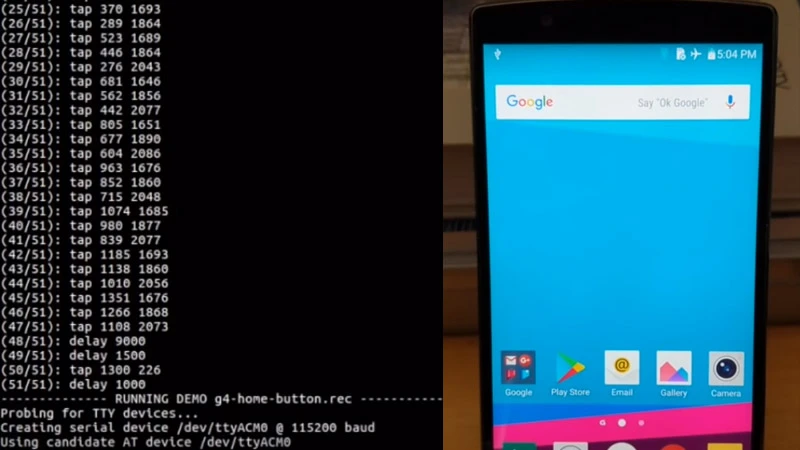

Nie ma co panikować bowiem aby wywołać komendy należy podłączyć urządzenie przez USB. Zakładając więc, że ktoś chciałby wykraść dane z waszego urządzenia, musiałby mieć do niego fizyczny dostęp.

Niebezpiecznik informuje, że za pomocą niestandardowych komend AT można sporo namieszać. Pozwalają one między innymi na odblokowanie ekranu i pominięcie innych zabezpieczeń Androida, a nawet nadpisać firmware. Badacze donoszą, że teoretycznie na atakowanym urządzeniu powinien być aktywny tryb debugowania jednak były przypadki gdy wywołanie komend AT było możliwe bez niego.

Naukowcy badający problem zalecają zainstalowanie najnowszych aktualizacji na smartfonach z Androidem. Niestety nie każdy ma taką możliwość, wszyscy wiemy jak niektórzy producenci podchodzą do kwestii udostępniania aktualizacji. Pełna lista przeanalizowanych smartfonów znajduje się pod tym adresem.

Źródło: Niebezpiecznik