Zobacz też: WWDC 2022 – nowe niesamowite układy Apple M2. Specyfikacja i wydajność

Procesory Apple M1 z luką, której nie da się wyeliminować

PAC (Pointer Authentication Code) to ostatnia warstwa bezpieczeństwa procesora, dodająca podpis kryptograficzny do wskaźników umożliwiających systemowi operacyjnemu wykrywanie i blokowanie nieoczekiwanych zmian. Zdiagnozowany exploit umożliwia całkowite ominięcie kodów PAC procesora, zaprojektowanych do ochrony przed wstrzyknięciem złośliwego kodu. Nie pozostawia on również śladu ataku i nie można go proaktywnie załatać ze względu na sprzętowy charakter.

„Bardzo często spotykamy się z opiniami, że komputery Mac są odporne na ataki i nie wymagają stosowania specjalnych zabezpieczeń. Wprawdzie wykorzystanie podatności ujawnionej przez naukowców MIT w świecie rzeczywistym jest mało realne, ale to już trzecia luka bezpieczeństwa znaleziona w Apple M1. W maju ubiegłego roku odkryto M1RACLES, a miesiąc temu błąd Augury. Oczywiście nie ma powodów do paniki, aczkolwiek warto stosować wobec każdego producenta zasadę ograniczonego zaufania. Nawet, jeśli jest nim Apple” – tłumaczy Mariusz Politowicz z firmy Marken, dystrybutor rozwiązań Bitdefender w Polsce.

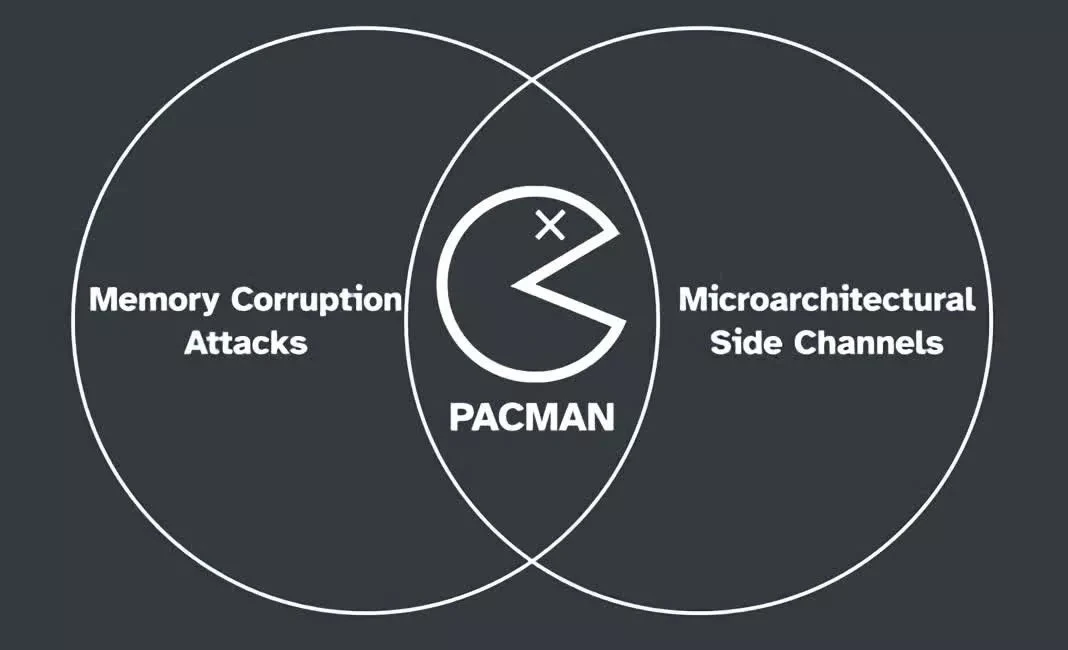

Zespół kierowany przez Mengjię Yan z MIT stworzył program o nazwie PACMAN, który przeprowadził atak, wykorzystując kombinację uszkodzenia pamięci i wykonania spekulacyjnego, aby ominąć zabezpieczenia Apple Silicon M1. Wykazano przy okazji skuteczność ataku na jądro procesora, co może potencjalnie mieć dalekosiężny wpływ na dowolny system ARM z obsługą PAC.

Apple bagatelizuje sprawę

Badacze poinformowali Apple o zdiagnozowanej luce. Firma z Mountain View uspokaja i twierdzi, że nie stanowi ona zagrożenia dla użytkowników. Określono ją jako niewystarczającą, by ominąć zabezpieczenia urządzenia.

Naukowcy więcej szczegółów na temat luki w Apple M1 przedstawią 18 czerwca podczas Międzynarodowego Sympozjum Architektury Komputerowej.

Źródło: Techspot, Bitdefender