Od wczoraj numerem jeden w nagłówkach internetowych mediów jest Petya. To najnowszy wirus ransomware, rozprzestrzeniający się w ogromnym tempie. W kilkanaście godzin zdążył w znacznym stopniu sparaliżować wiele firm na całym świecie, choć najbardziej ucierpiała Ukraina. Także w Polsce odnotowano wiele przypadków infekcji.

Zobacz: Kolejny ransomware paraliżuje Europę! Wiele polskich firm zainfekowanych

Choć głównym celem ataków są firmy i przedsiębiorstwa, niewykluczone, że rykoszetem dostanie też zwykły, domowy użytkownik. Warto zatem zawczasu zabezpieczyć się przed tym zagrożeniem. Poniżej podajemy kilka aspektów, na które trzeba zwrócić uwagę.

Nie pobieraj podejrzanych załączników

Specjaliści od zabezpieczeń informują, że Petya rozprzestrzenia się dzięki fałszywej aktualizacji popularnego na Ukrainie oprogramowania M.E Doc. Badacze wyjaśniają jednak, że wirus może się także ukrywać pod postacią złośliwych plików.

„Petya próbuje odzyskać hasła z pamięci systemu Windows, a następnie usiłuje odnaleźć i zainfekować wszystkie urządzenia w sieci lokalnej (z użyciem portów tcp/445 i tcp/139, a także mechanizmów WMI oraz PSexec). Oznacza to tyle, że pierwotny wektor ataku jest klasyczny – w praktyce ktoś w coś musi kliknąć” – czytamy w analizie F-Secure.

Z tego też względu zalecamy, by nie pobierać podejrzanych załączników z wiadomości e-mail, szczególnie jeżeli nie znamy adresata. Możemy bowiem wpuścić szkodnika do naszego systemu. To samo tyczy się wchodzenia na podejrzane strony internetowe i pobierania z nich jakichkolwiek plików.

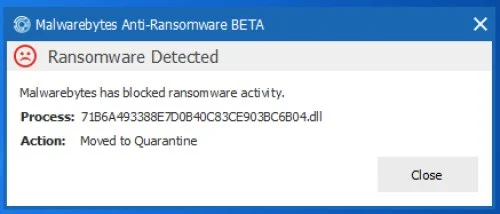

Zainstaluj anti-ransomware

Elementem obrony może też być oprogramowanie anti-ransomware. Firma Malwarebytes wyjaśnia, że ich narzędzie skutecznie blokuje działanie wirusa Petya. Program można pobrać za darmo z naszego działu download.

Petya wykryty przez Malwarebytes Anti-Ransomware

Petya wykryty przez Malwarebytes Anti-RansomwareZaktualizuj system Windows

Celem ataków jest system Windows. Warto zatem upewnić się, że posiadamy najnowszą dostępną wersję, przechodząc bezpośrednio do Windows Update. Może to nas uchronić przed utratą plików.

Zablokuj port SMBv1

Nawet zaktualizowany system może zostać zainfekowany, jeżeli komputer przebywa w sieci z innymi zainfekowanymi urządzeniami.

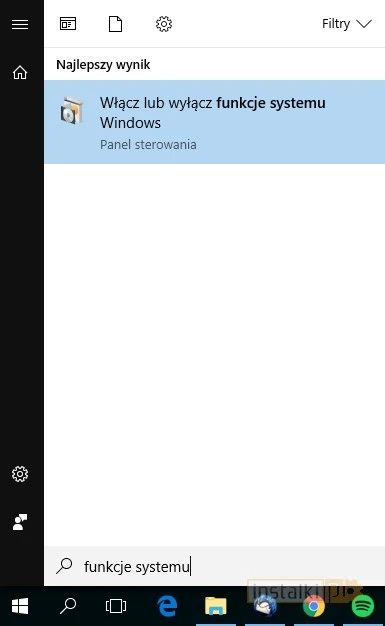

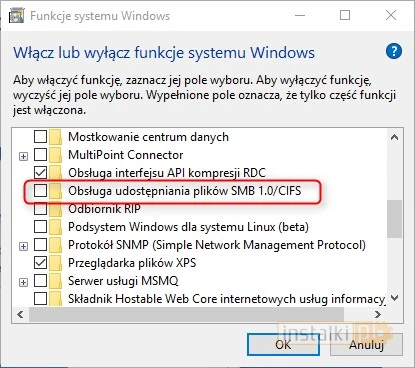

Aby się przed tym zabezpieczyć, należy wyłączyć komunikację za pomocą portu SMBv1. W tym celu w wyszukiwarce Menu Start wpisujemy „Funkcje systemu Windows” i uruchamiamy narzędzie.

Następnie odszukujemy i odznaczamy „Obsługę udostępniania plików SMB 1.0/CIFS”, po czym restartujemy system.

Plik perfc na ratunek

Niektórzy badacze wskazują, że swoistym wyłącznikiem wirusa Petya jest specjalny plik, utworzony w folderze C:Windows. Skuteczność tej metody nie została potwierdzona, ale jej przeprowadzenie raczej nie zaszkodzi.

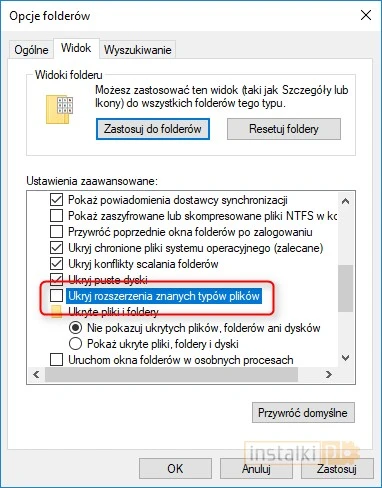

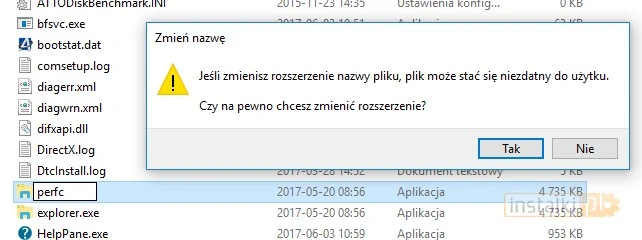

Przechodzimy pod wspomnianą ścieżkę. W opcjach plików i folderów upewniamy się, że system nie ukrywa rozszerzeń znanych typów plików (funkcja ta musi być odznaczona).

Następnie kopiujemy jakikolwiek plik obecny w tym folderze (np. explorer.exe), po czym zmieniamy jego nazwę na perfc. Ważne, aby nie dopisać żadnego rozszerzenia! Na pytanie o zmianę rozszerzenia odpowiadamy twierdząco, po czym akceptujemy uprawnienia administratora.

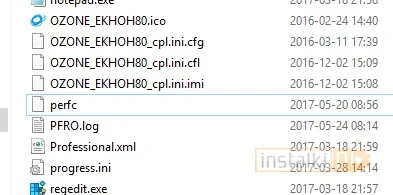

Gotowy plik będzie wyglądać w ten sposób:

Wykonaj kopie zapasowe danych

Działanie Petya polega na szyfrowaniu zawartości całego dysku twardego. Jeżeli zatem zawczasu wykonamy kopię zapasową najważniejszych plików i umieścimy je na zewnętrznym nośniku lub np. na dysku sieciowym, to w przypadku infekcji nie utracimy do nich dostępu. Będziemy musieli je po prostu przywrócić po ponownym zainstalowaniu systemu.

– Istotny jest fakt, że przy Petyi nie mówimy o jakimś rewolucyjnym pomyśle. Biznes oparty na złośliwym szyfrowaniu rozwija się od lat, a tym razem cyberprzestępcy, kolokwialnie mówiąc, wzięli po prostu większą spluwę – komentuje Krystian Smętek, inżynier systemowy rozwiązań ShadowProtect SPX.

– Jeśli zawczasu pomyślimy o kamizelce kuloodpornej w postaci regularnego backupu to ochronimy swoje systemy nie tylko przed szantażystami, ale też każdym innym zagrożeniem. W przypadku utraty dostępu do danych wystarczy przywrócić system do ostatniej bezpiecznej wersji i w kilka minut podjąć przerwaną pracę – wyjaśnia.

Co zrobić, gdy wirus zainfekuje komputer?

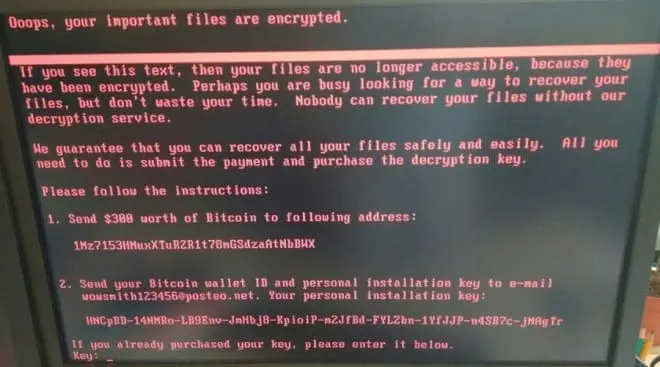

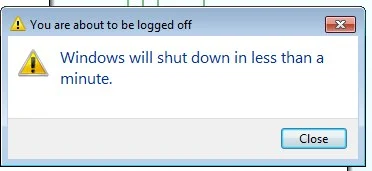

Jeżeli wirus przedostał się już na nasz komputer, to należy reagować bardzo szybko. Po infekcji wyświetli się następujący komunikat, po czym system zostanie zrestartowany.

Komunikat wyświetlany przez Petya w Windowsie

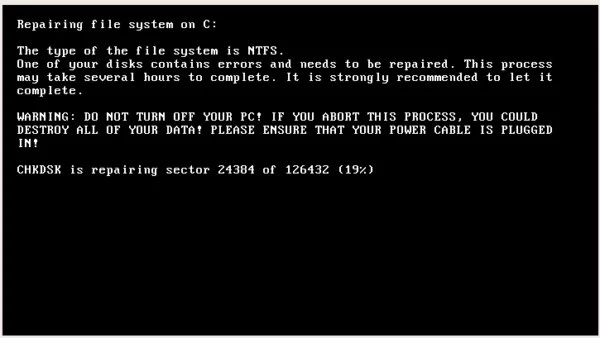

Komunikat wyświetlany przez Petya w WindowsieNastępnie szkodnik upozoruje działanie narzędzia do naprawy plików, wyświetlając taką ramkę:

W tym momencie rozpoczyna się szyfrowanie plików. Należy niezwłocznie wyłączyć komputer, by uchronić swoje dane.

Źródło: Malwarebytes, Anzena, F-Secure, własne