Podobnie jak znany już mobilny ZeuS, wszystkie nowo wykryte aplikacje mają za zadanie przechwytywać wiadomości SMS docierające do zainfekowanych telefonów. Dzięki takiej funkcji cyberprzestępcy mogą wykradać – między innymi – kody jednorazowe wysyłane przez banki w celu umożliwienia klientom potwierdzania operacji wykonywanych na kontach bakowych przez internet. Przechwycone wiadomości SMS są wysyłane na zdalny serwer, którego adres jest zaszyfrowany i przechowywany wewnątrz kodu trojana.

Podczas dalszej analizy eksperci natrafili na kolejne trzy pliki APK o dokładnie tej samej funkcjonalności. Zatem, w sumie istnieje przynajmniej 6 plików, które podszywają się pod aplikację „Android Security Suite Premium”, a w rzeczywistości mają za zadanie wyłącznie wykradać przychodzące wiadomości SMS.

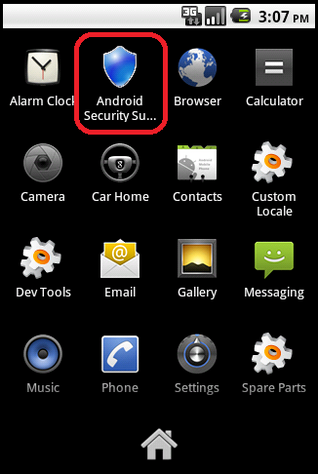

Gdy użytkownik zainstaluje trojana, w menu smartfonu pojawia się ikona niebieskiej tarczy z podpisem „Android Security Suite Premium”:

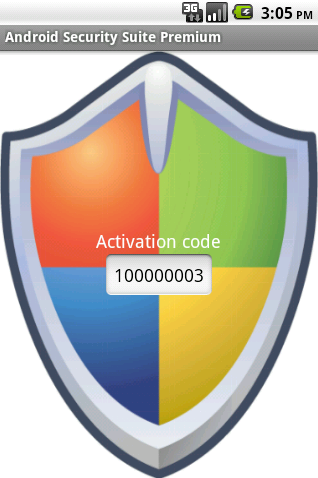

Jeżeli aplikacja zostanie uruchomiona, na ekranie smartfonu pojawi się wygenerowany „kod aktywacyjny”:

Dalsze działanie aplikacji jest już niewidoczne dla użytkownika. Warto wspomnieć, że nowe szkodliwe aplikacje mogą otrzymywać zdalne polecenia usuwania się z zainfekowanego smartfonu, kradzieży informacji o systemie oraz włączania/wyłączania innych niebezpiecznych programów.

„Szczegółowa analiza wykazała, że kilka domen wykorzystywanych przez cyberprzestępcze serwery kontrolujące nowy szkodliwy program zarejestrowano przy użyciu tych samych sfałszowanych danych, których użyto podczas tworzenia infrastruktury dla trojana ZeuS już w 2011 roku”. – komentuje Denis Maslennikow, ekspert z Kaspersky Lab. „Ponadto, funkcjonalność nowego trojana jest niemal identyczna jak w przypadku znanego już ZeuSa. Podsumowując, 'Android Security Suite Premium’ jest nową wersją jednego z najbardziej niebezpiecznych zagrożeń mobilnych, jakie pojawiło się do tej pory”.

Źródło: Kaspersky Lab