Napastnicy instalują framework BlackHole na zainfekowanych serwerach. Framework próbuje w dalszej kolejności dostać się na komputer osoby odwiedzającej witrynę wykorzystując luki w przeglądarkach i zainstalowanych dodatkach.

Avast nie ujawnił, jakiego rodzaju dziura w TimThumb powoduje takie spustoszenie. Otwór dotyczy prawdopodobnie problemu, który został wykryty trzy miesiące temu. Ponieważ napastnicy nadal znajdują wiele stron opartych na WordPressie, które nie opierają się atakowi, zagrożenie trwa nadal. O ukrytym zagrożeniu nie wie także jeszcze wielu administratorów stron.

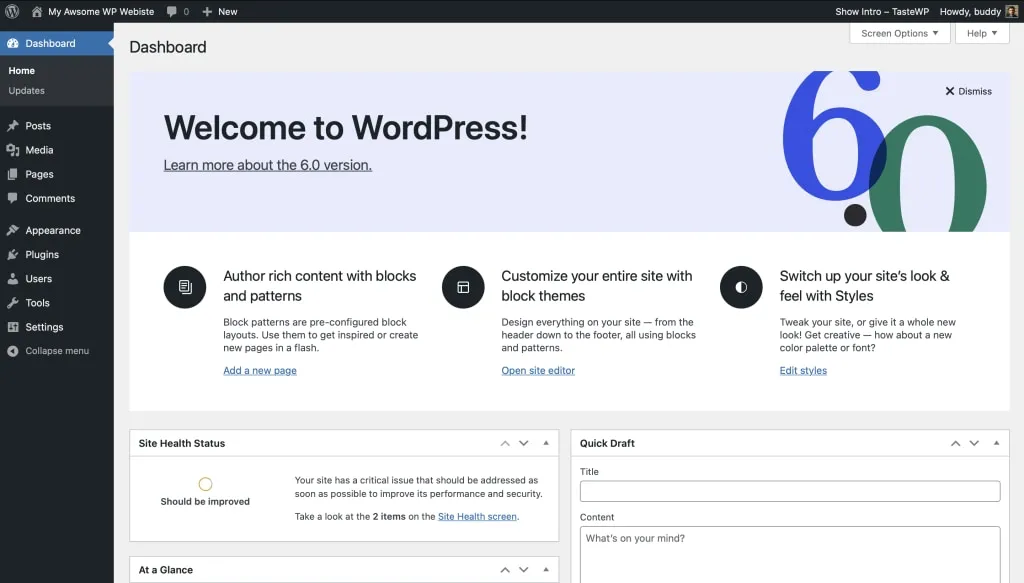

Administratorzy oraz właściciele blogów WordPress powinni sprawdzić, czy ich zainstalowany motyw zawiera „dziurawą” wersję TimThumb. Lista niebezpiecznych motywów jest dostępna na blogu sucuri.net.

Źródło: H-Online