Naukowcy postanowili sprawdzić skuteczność systemów bezpieczeństwa przeglądarki Chrome. Stworzyli więc specjalne rozszerzenie pozwalające na wykradanie haseł z kodów źródłowych praktycznie każdej strony internetowej. Zostało ono zaakceptowane i badacze otrzymali zgodę na publikację narzędzia w oficjalnym sklepie. Jak więc widać, nie prezentuje się to wszystko zbyt dobrze.

Chrome musi poprawić swoje systemy bezpieczeństwa

Chrome Web Store to zasadniczo bardzo ciekawe miejsce. Znaleźć tam można mnóstwo interesujących dodatków wzbogacających program o nowe funkcje czy udogodnienia. Warto podkreślić, iż ta usługa działa ze wszystkimi przeglądarkami działającymi na silniku Chromium. Nic więc dziwnego, że użytkownicy chętnie sięgają po przeróżne rozszerzenia. Niestety – część z nich może zbierać wrażliwe dane bez wiedzy klientów.

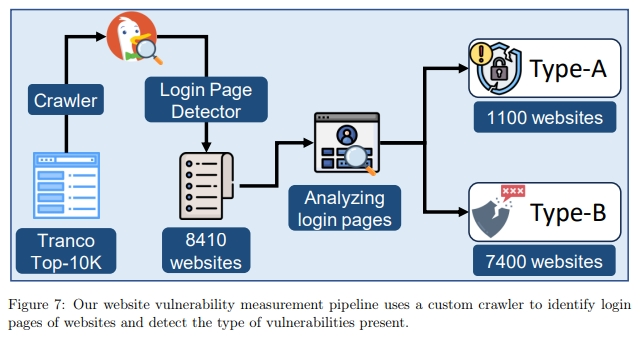

Grupa amerykańskich badaczy z University of Wisconsin-Madison udowodniła właśnie, że warto być rozsądnym podczas instalowania jakichkolwiek wtyczek. Nie wszystkie z nich mogą okazać się dobre dla nas czy naszego komputera. Zdecydowano się na stworzenie potencjalnie przydatnego rozszerzenia, które w praktyce jest zdolne do analizowania kodów źródłowych HTML witryn i wykradania z nich tekstowych haseł. Google po analizie stwierdziło, że wszystko jest okej i dopuściło narzędzie do obrotu.

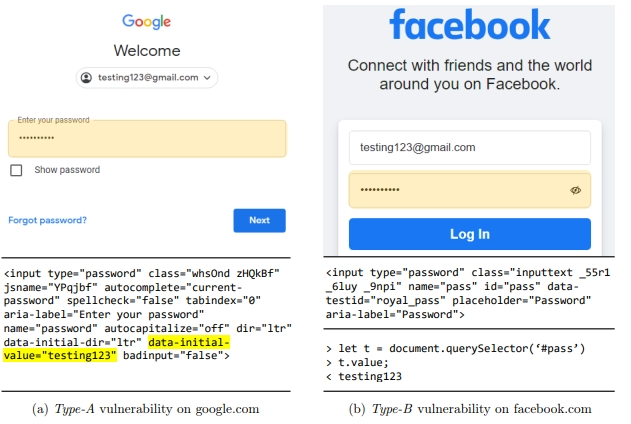

Opublikowano obszerny artykuł naukowy, gdzie możemy znaleźć szczegółowy opis wszystkich procedur oraz naruszeń istotnych zasad bezpieczeństwa. Badacze odkryli przy okazji dwie luki w polach wejściowych, co tak naprawdę otworzyło furtkę do odkrycia haseł na łamach popularnych witryn internetowych.

Czy niebezpieczeństwo jest aż tak olbrzymie?

Okazuje się, że Gmail, Cloudflare, Facebook czy Amazon przechowują hasła w postaci zwykłego teksu w kodzie źródłowym HTML. Sprawa zrobi się poważniejsza w momencie, gdy uświadomimy sobie, że około 12,5 procent rozszerzeń w Chrome Web Store posiada wszystkie niezbędne uprawnienia do wykorzystania wyżej wspomnianych luk bezpieczeństwa. Mowa tu nawet o najpopularniejszych blokerach reklam.

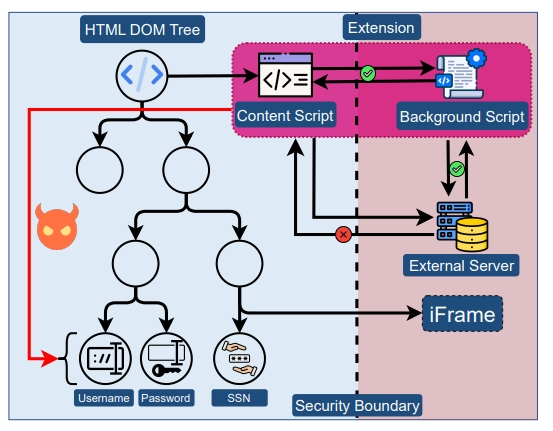

Brzmi nieciekawie, prawda? Oliwy do ognia dodaje fakt, że większość z tych dodatków ma nieograniczony dostęp do Document Object Model (DOM), przez co są w stanie uzyskać dostęp do wrażliwych elementów wprowadzanych przez użytkowników w różne pola. Pomijane zostają wtedy wszystkie środki bezpieczeństwa stosowane przez witrynę. Programiści mają więc wolną rękę i swobodę jeśli chodzi o zarządzanie danymi klientów.

Okej, czy jest na to jakieś rozwiązanie? Naukowcy sugerują twórcom stron internetowych używanie pakietu JavaScript do ochrony pól tekstowych narażonych na niebezpieczeństwo. Powinien zostać także wdrożony specjalny komunikat wyświetlany konsumentom w momencie wykrycia, że dane rozszerzenie jest w stanie uzyskać dostęp do wyżej wspomnianych pól.

Pomaga też protokół Manifest V3 stosowany już przez większość nowoczesnych przeglądarek, w tym Chrome. Dzięki wykorzystanym tam zabezpieczeniom, właściciele rozszerzeń nie mają aż tak łatwego wglądu w hostowany zdalnie kod witryny.

Dane użytkowników są więc na niemalże wyciągnięcie ręki i pozostaje mieć nadzieję, że wkrótce się to zmieni. Byłoby naprawdę miło.

Źródło: TechSpot, arxiv.org / Zdjęcie otwierające: pixabay.com (@geralt)