Zanim jednak przejdziemy do zestawienia, należy wyjaśnić kilka funkcji, którymi musi dysponować aplikacja, żebyśmy mogli ją zaliczyć do tych bezpiecznych.

Szyfrowanie end-to-end

Obecność szyfrowania end-to-end to absolutna podstawa. Dzięki niemu jedynie nadawca i odbiorca dysponują kluczem pozwalającym odczytać wiadomość. Efekt? Nawet jeżeli ktoś przejmie naszą komunikację, nie będzie mógł jej odczytać.

Domyślne szyfrowanie end-to-end

Nawet jeżeli wśród cech aplikacji znajdziemy informacje o szyfrowaniu end-to-end, niekoniecznie musi być ono cały czas aktywne. Zwykle zabezpieczenie każdorazowo trzeba uruchomić ręcznie w postaci sekretnego czatu. W efekcie niewiele osób — często z lenistwa lub niewiedzy — decyduje się na korzystanie z tej funkcji. Dlatego najlepszym wyborem jest jej domyślne ustawienie.

Otwarte źródło

Intuicja może podpowiadać, że kod aplikacji dostępny dla wszystkich świadczyć może o jej słabości — wszakże komunikator może np. paść łatwym łupem hakerów specjalizujących się w inżynierii wstecznej. Okazuje się jednak, że open source oferuje więcej korzyści niż szkód, dlatego że kod może być poddawany regularnym audytom w poszukiwaniu podatności.

Telegram

Podobno korzystają z niego członkowie tzw. Państwa Islamskiego. Aplikacja zapewnia szyfrowanie end-to-end, jednak nie jest ono włączone domyślnie. Oferuje przy okazji możliwość ustawienia czasu, po którym wiadomość lub przesłane załączniki zostaną wykasowane. Warto także dodać, że aplikacja ma przyjazny interfejs, oraz zawiera bardzo rozbudowany zestaw (często zabawnych) naklejek. Mimo że kod aplikacji jest otwarty, to do szyfrowania danych na serwerach Telegram korzysta ze swojego MTProtol, co zdaniem specjalistów może być źródłem podatności.

- Szyfrowanie end-to-end (nie jest ustawione domyślnie)

- Funkcja timera

- Dwustopniowa weryfikacja

- Zabezpieczenie dostępu do aplikacji

- Otwarte źródło, ale korzysta ze swojego protokołu MTProtol

Viber

Z komunikatora, który powstał jako alternatywa do Skype’a, obecnie korzysta ok. 260 milionów użytkowników. Od 2016 roku wprowadzono szyfrowanie end-to-end, które jest ustawione domyślnie. Ciekawą funkcją jest oznaczanie czatów kolorami w zależności od poziomu bezpieczeństwa. Zielony oznacza zaszyfrowany czat z zaufanym kontaktem, a szary, że komunikacja została zaszyfrowana, ale osoba, z która rozmawiamy, nie należy do zaufanej grupy. Czerwonym z kolei oznaczone są wszystkie próby nawiązania komunikacji, w których występuje problem autoryzacją.

- Domyślne szyfrowanie end-to-end

- Oznaczanie czatów kolorami w zależności od poziomu bezpieczeństwa

- Funkcja timera

Signal

Uznawany za czołówkę, jeśli chodzi o zapewnienie poufności. Aplikacja domyślnie korzysta z szyfrowania end-to-end, a sam protokół uchodzi za jeden z najbezpieczniejszych. Singal nie przechowuje żadnych informacji prócz daty założenia konta oraz czas ostatniego logowania. Dodatkowo aplikację możemy zabezpieczyć hasłem na wypadek, gdyby nasze urządzenie wpadło w niepowołane ręce. Jedynym minusem w kontekście poufności jest konieczność podawania numeru konta przy rejestracji.

- Domyślne szyfrowanie end-to-end

- Otwarte źródło

- Funkcja znikających wiadomości

- Dostęp do aplikacji zabezpieczony hasłem

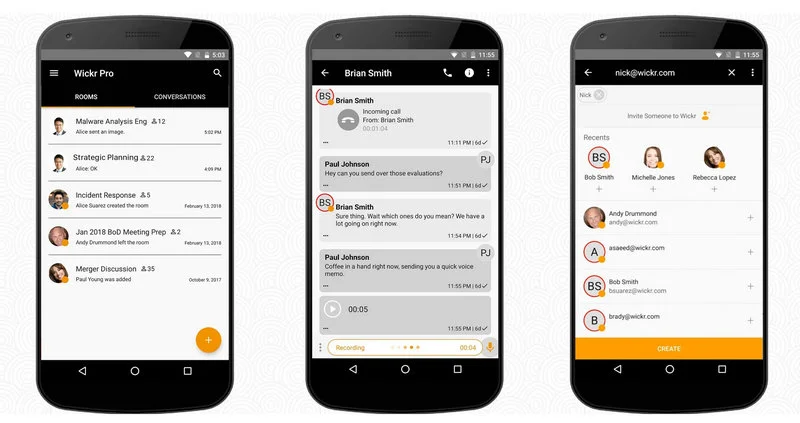

Wickr Me

Źródło: Wickr Me

Wickr Me był jedną z pierwszych aplikacji korzystających z szyfrowania end-to-end, które jest ustawione domyślnie dla wiadomości tekstowych, jak i rozmów. Otwarte źródło pozwala na regularne sprawdzenia aplikacji pod kątem ewentualnych podatność. Dostępne są dwie wersje, z czego jedna jest płatna. Użytkownicy darmowego planu Wickr Me mogą jednak korzystać z wielu funkcji takich jak niszczarka, czy funkcja wykrywania zrzutów ekranu.

- Domyślne szyfrowanie end -to-end

- Wyrywanie zrzutów ekranu

- Ochrona przed nagrywaniem klawiatury

- Niszczarka

- Otwarte źródło

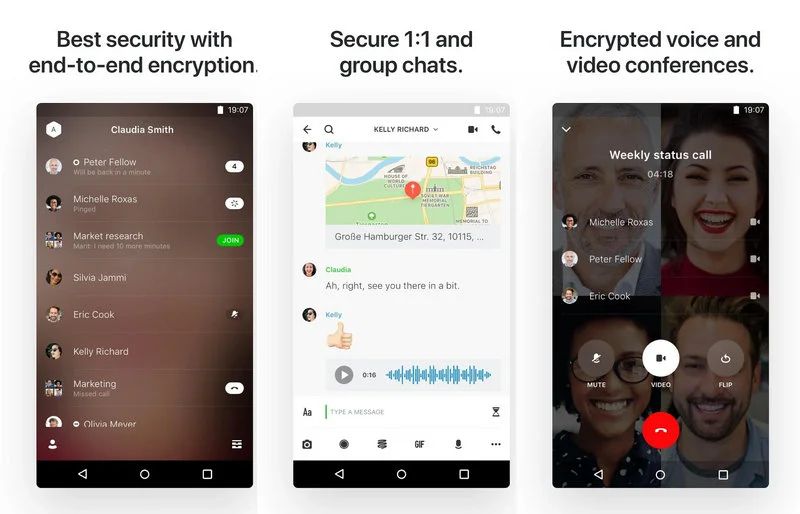

Wire

Źródło: Wire

Jest to otwartoźródłowy komunikator z wieloma funkcjami do pracy grupowej, który szyfruje zarówno wiadomości tekstowe, jak i rozmowy wideo. By mieć pewność, że rozmawiamy z właściwą osobą Wire dodatkowo oferuje weryfikację sesji. Pozwala także na zabezpieczenie dostępu do aplikacji hasłem oraz funkcje niszczenia udostępnionych plików. Zgodnie z zapewnieniami Wire nie przechowuje wiadomości na swoich serwerach, jednak rejestruje informacje o użytkownikach obecnych w trakcie sesji.

- Domyślne szyfrowanie end-to-end

- Funkcja weryfikacji sesji

- Hasło dostępu do aplikacji

- Funkcja niszczenia udostępnionych plików

- Otwarte źródło

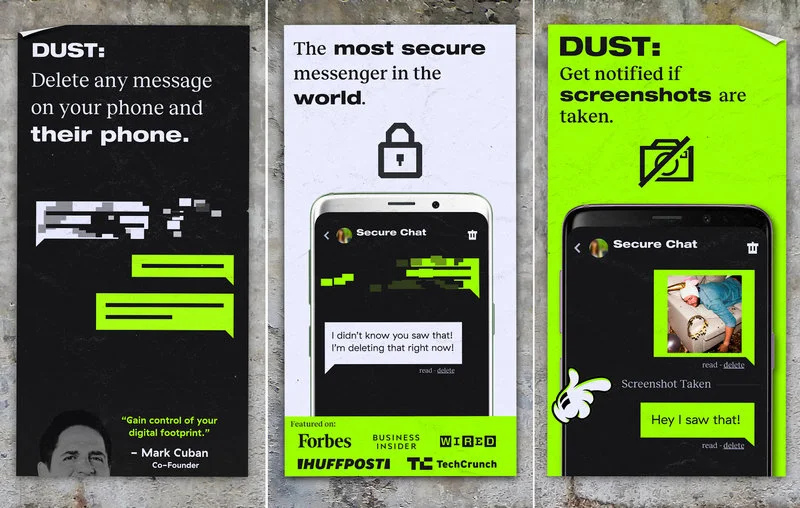

Dust

Źródło: Dust

Aplikacja powstała z myślą o jak najlepszym zabezpieczeniu komunikacji. Oferuje domyślne szyfrowanie end-to-end z wykorzystaniem standardów AES 128 oraz RSA 248. Dust przechowuje wiadomości w RAM-ie (w mniejszym stopniu na pamięci telefonu), a historia automatycznie usuwana jest po upływie 24 godzin lub od razu po odczytaniu wiadomości. Aplikacja poinformuje użytkownika także o zrzutach ekranu oraz pozwala m.in. na anonimowe przeglądanie stron www.

- Domyślne szyfrowanie end-to-end

- Automatyczne usuwanie historii po 24 godzinach

- Otwarte źródło

- Stealth search tool

Uzupełnienie

W gwoli uzupełnienia: na liście polecanych usług nie znalazł się iMessage, ponieważ aplikacja dostępna jest wyłącznie dla użytkowników sprzętu Apple. Zestawienie nie uwzględnia także komunikatorów WhatsApp (ze względu na przynależność do Facebooka) czy Silence, który zabezpiecza wyłącznie SMSy oraz MMSy. Brakuje wam cenionej aplikacji Threema? Niestety korzystanie z niej jest płatne, a naszym celem było zaprezentowanie wyłącznie darmowych narzędzi.

Źródło: Foto Pexels