Keyloggery, czyli rozwiązania programowe lub sprzętowe, które rejestrują klawisze naciskane przez użytkowników różnorakich urządzeń, dzisiaj są używane głównie przez hakerów – do zbierania haseł i innych poufnych danych. Ze względu na ich naturę jasne jest jednak także to, że keyloggery należą do narzędzi wykorzystywanych przez wszelakie organizacje szpiegowskie. W zasadzie, historia keyloggerów miała swoje początki w agencjach wywiadowczych, gdy świat był ogarnięty zimną wojną pomiędzy krajami sprzymierzonymi z USA i blokiem wschodnim na czele z ZSRR.

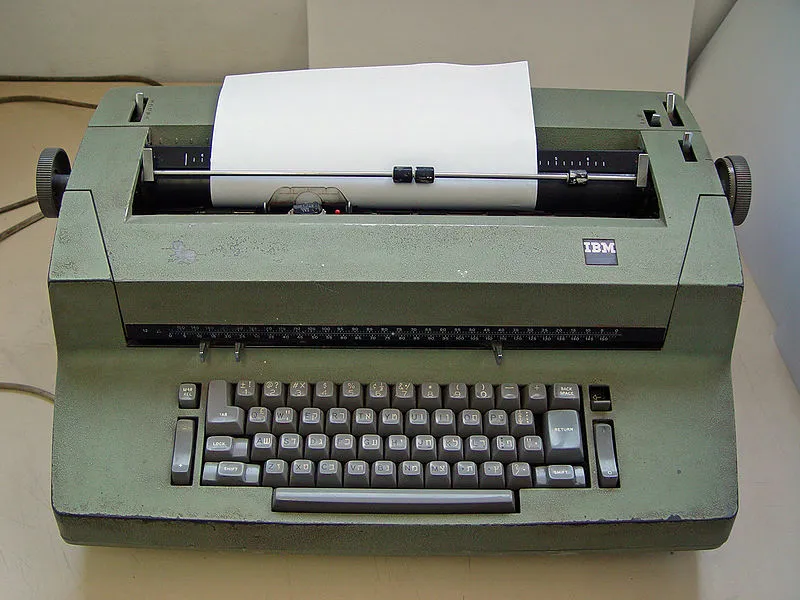

Keyloggery są starsze niż system Windows, a nawet niż komputery osobiste stworzone do użytku domowego. Zgodnie z obecnym stanem wiedzy, pierwsze keyloggery opracowali Sowieci, którzy pod każdym względem starali się prześcignąć Stany Zjednoczone. Mowa o keyloggerach sprzętowych, które umieszczano w maszynach do pisania IBM Selectric amerykańskich dyplomatów w celu monitorowania tajnych listów i przekazów.

Takie keyloggery znalazły się chociażby w maszynach do pisania w amerykańskiej ambasadzie w Moskwie oraz w konsulacie w Leningradzie (dzisiejszym Petersburgu). Jak ujawniają dokumenty amerykańskiej agencji NSA, te przez lata pozostawały niewykryte. O ich obecności dowiedziano się dopiero 1984 roku, po przewiezieniu całego sprzętu na terytorium USA w ramach projektu GUNMAN.

Ku zdziwieniu Amerykanów, omawiane keyloggery zbierały cenne informacje aż przez osiem lat, bowiem od 1976 roku. Stany Zjednoczone nawet się takiej formy szpiegostwa nie spodziewały (ta była zupełną nowością) i dlatego też przeciwdziałały tylko standardowym narzędziom podsłuchowym. Projekt GUNMAN, który miał na celu przeanalizowanie maszyn do pisania w poszukiwaniu urządzeń szpiegowskich, zainicjowano tylko dlatego, że państwo otrzymało o nich stosowne ostrzeżenie od Francuzów. Francuzi wcześniej odnaleźli keylogger w dalekopisie w swojej ambasadzie.

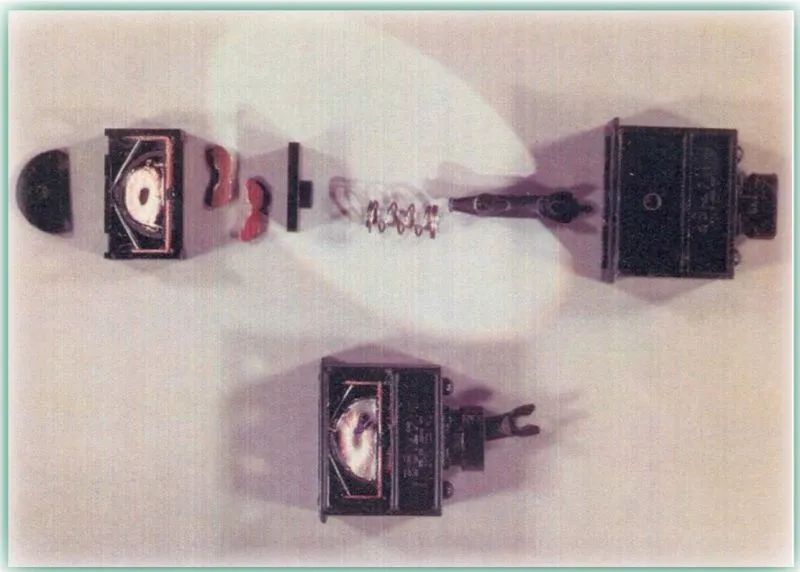

Radzieckie keyloggery można było zauważyć w maszynach do pisania tylko po ich rozebraniu, bądź na zdjęciu rentgenowskim. Ale jak te wyglądały i działały?

Źródło: NSA

Keyloggery wykorzystywały fakt, że w maszynach do pisania IBMu elementem drukującym były specjalne kule. Te przed wydrukowaniem danego znaku musiały zostać odpowiednio spozycjonowane. Keyloggery monitorowały ruch mechanicznych ramion, które te kule pozycjonowały. Te były mocowane wewnątrz metalowego pręta biegnącego wewnątrz maszyny do pisania przez całą jej szerokość i zawierały magnetometr, który mierzył energię magnetyczną wspomnianych ramion (ta była inna w przypadku innego ustawienia ramion). Narzędzia konwertowały odczyty na sygnały elektryczne, magazynowały pewną ich liczbę, a następnie wysyłały sygnałem radiowym do radzieckiego posterunku nasłuchowego, gdzie je analizowano.

Co ciekawe, sowieckie keyloggery nieustannie udoskonalano. W sumie powstało ich aż pięć generacji. Podczas gdy pierwsza korzystała z baterii, pozostałe zasilano już za pomocą wewnętrznego układu elektrycznego maszyny do pisania. Poza tym, implanty można było zdalnie wyłączyć w razie przybycia do amerykańskiej placówki osób poszukujących podsłuchów. Inną ich zaletą była łatwość i szybkość montażu – ten zajmował zaledwie pół godziny. Ich wykrycie dodatkowo utrudniał fakt, że te wykorzystywały tę samą częstotliwość, co lokalne stacje telewizyjne.

Dzisiaj keyloggery sprzętowe są rzadkością, bowiem te ustąpiły nowocześniejszym wersjom programowym, które można zainstalować na urządzeniu potencjalnej ofiary zdalnie. Niemniej, to właśnie od nich wszystko się zaczęło.

Źródło: ArsTechnica